Introduction

La faille XSS est une vulnérabilité de sécurité dans les applications web où un attaquant injecte du code malveillant.dans les pages web vues par d'autres utilisateurs. Ce code malveillant peut être utilisé pour voler des cookies, des sessions de connexion, ou d'autres informations sensibles, rediriger les utilisateurs vers des sites de phishing, ou même prendre le contrôle de leurs comptes.

Catégorie de vulnérabilité

Il existe principalement trois catégories de vulnérabilité xss.

Comment ça marche?

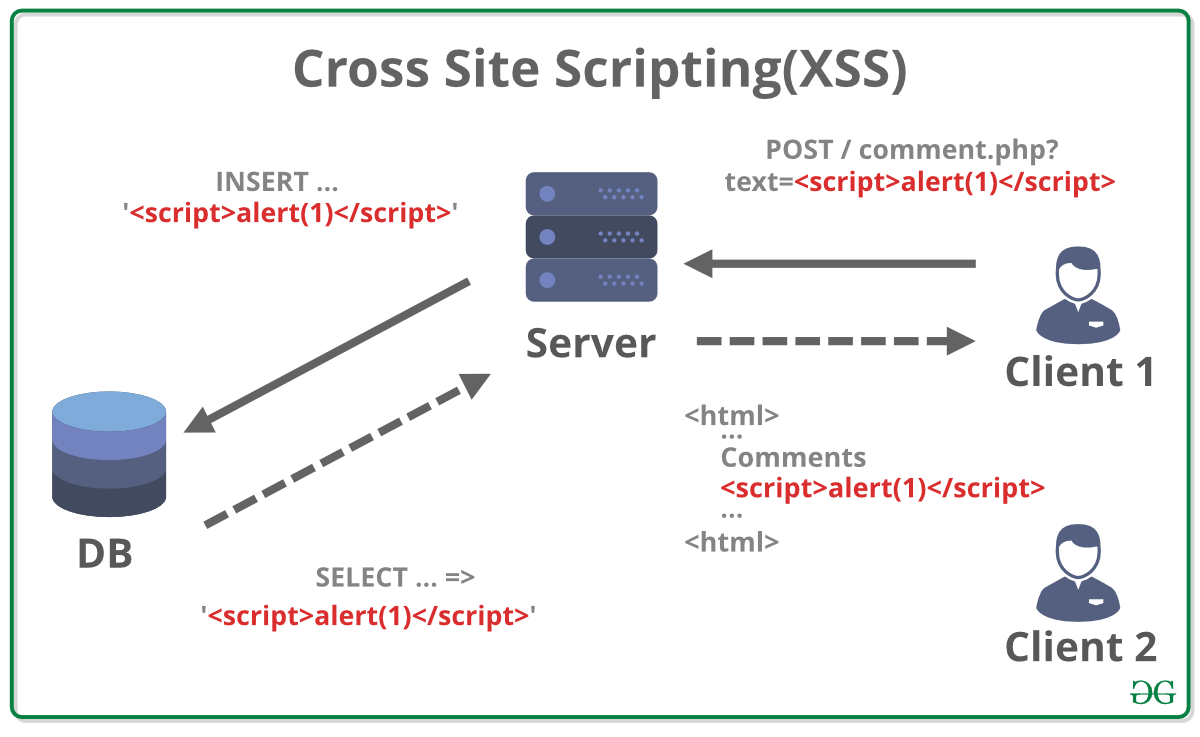

De manière générale, on peut exploiter cette vulnérabilité à partir d'une entrée utilisateur, c'est-à-dire un élément où un utilisateur peut saisir des informations, que ce soit directement dans la page web ou dans l'URL. Par exemple : http://example.com/?name=payload&pass=payload. Supposons qu'il s'agisse d'une page de connexion, les champs "name" et "pass" sont des entrées utilisateur qui peuvent être utilisées pour exploiter ce genre de vulnérabilité. À ce niveau, on insère notre payload, ou charge utile en français. On trouve facilement des listes de payloads sur Internet.

Le but est d'injecter du code JavaScript afin que la victime exécute une action à la place de l'attaquant, ou clique sur un lien malveillant qui exfiltre ses cookies ou redirige vers un faux site.

Impact

L'impact d'une attaque XSS (Cross-Site Scripting) peut être très varié et potentiellement grave, affectant à la fois les utilisateurs individuels et les applications web.

Les principaux impacts, c'est les vols de cookies de sessions, redirection vers un site malveillant, exécution de code malveillantes.

Prévention

Pour se prémunir de cette attaque, plusieurs solutions existent.

Conclusion

En conclusion de cette vulnérabilité, il est essentiel de reconnaître que les attaques XSS peuvent avoir des impacts dévastateurs sur la sécurité des applications web et la confidentialité des utilisateurs. La prévention efficace des XSS nécessite une combinaison de bonnes pratiques de développement, de politiques de sécurité robustes, et d'une vigilance continue.